Aujourd'hui, le travail est immédiat, collaboratif et omniprésent. Que vous soyez en télétravail, en déplacement lorsd'un salon professionnel, ou que vous collaboriez avec des partenaires tiers,l'accès aux outils et aux informations doit être rapide, fiable et transparent, quel que soit l'endroit où vous vous trouvez.

Cependant, cette flexibilité crée un défi majeur pour les entreprises : comment offrir un accès fluide aux utilisateurs touten atténuant les risques de sécurité liés aux accès distants ?

Le déclin des solutions héritées (VPN et VDI)

Pendant longtemps, le VPN (Virtual Private Network) et le VDI (Virtual Desktop Infrastructure) ont été les standards. Maisces technologies ont été conçues pour une époque où les applications résidaient principalement dans le réseau de l'entreprise.

Aujourd'hui, le navigateur est devenu le nouvel espace de travail. Les solutions héritées peinent à s'adapter car elles créentdes goulots d'étranglement, sont coûteuses à mettre à l'échelle et n'offrentpas le contrôle granulaire nécessaire pour sécuriser les environnements cloudactuels.

Pourquoi le modèle doit changer :

Les appareils non gérés (BYOD) : L'utilisation de terminaux personnels ou tiers introduit des risques massifs de malware et d'exfiltration de données, car ces appareils échappent au contrôle centralisé.

Mouvement latéral : Un appareil compromis via un VPN peut devenir un conduit permettant à un attaquant denaviguer profondément dans le réseau interne.

Du ZTNA vers le Zero Trust Access (ZTA)

Le concept de "Zero Trust" repose surun principe simple : l'authentification et l'autorisation sont toujoursnécessaires, et la confiance implicite ne peut pas découler de l'emplacement del'utilisateur.

Alors que le ZTNA (Zero Trust NetworkAccess) se concentrait sur le réseau, le ZTA (Zero Trust Access) adoptépar VirtualBrowser déplace le curseur vers une approche globale incluant tous les actifs, sans jamais présumer de la sécurité d'un utilisateur, d'un appareil ou d'un emplacement.

Schéma 1 : L'évolution de la sécurité des accès

VirtualBrowser, l’approche ZTA la plus transparente,la plus granulaire et la plus sécurisée.

Plutôt que de s'appuyer sur des contrôles baséssur le réseau, VirtualBrowser déplace la sécurité directement là où letravail se fait : dans le navigateur.

Comment VirtualBrowser révolutionne l'accès :

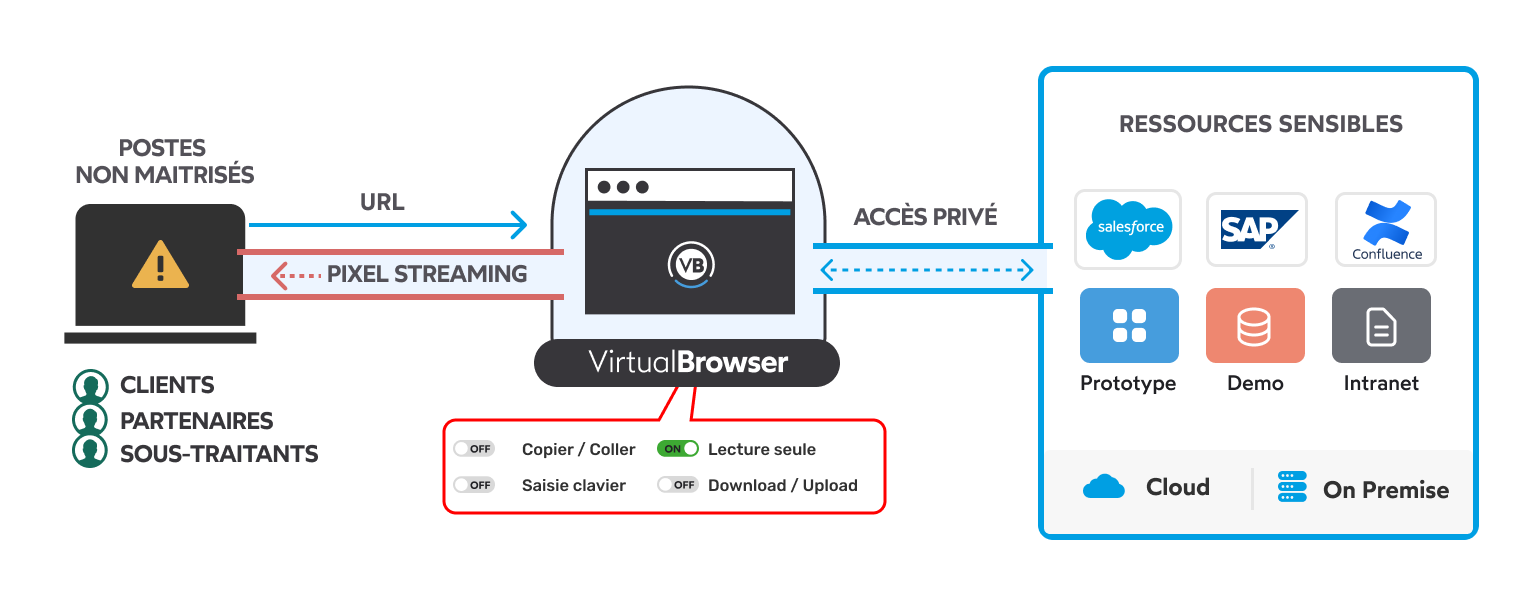

- Transparence : En utilisant VirtualBrowser, les organisations délivrent un accès sécurisé aux applications sans avoir à installer d’infrastructure complexe et sans avoir à déployer d’agents sur les postes utilisateurs. Une simple URL est transmise pour accéderà l’application web.

- Contrôle granulaire: VirtualBrowser permets un contrôle à la fois sur les applications qui pourront être accéder, mais aussi des droits d’actions qui seront autorisés, enfonction des profils utilisateurs et des applications auxquelles ils auront ledroits d’accéder (copier-coller, upload, download, impression, Filigranedynamique)

- La fin du casse-tête BYOD (Rupture protocolaire) : C'est la force de notre technologie de pixel rendering. Lorsqu'un utilisateur seconnecte depuis un poste non maîtrisé (infecté ou non), aucun code ne transite entre votre SI et son poste. Il ne reçoit qu’un flux vidéo de votre application web. Il existe une étanchéité totale entre le poste non sécurisé et votre SI. Le malware reste à la porte.

Dans une réalité où le navigateur est devenu leposte de travail par défaut, il est temps de laisser le réseau de côté pour se concentrer sur la sécurité au niveau de l'accès applicatif. VirtualBrowser concrétise cette transition vers le Zero Trust Access, offrant une protection moderne adaptée au travail hybride, qui ne sacrifie ni la performance ni l'expérience utilisateur. Une robustesse validée par notre certification CSPN auprès de l’ANSSI.